제가 욕한거 아니에요

안녕하세요. 오늘 가져온 5번째 문제 제목은 WTF_CODE입니다.

시작 하기전에 WTF이란 What the fxxx의 약자인데요. 문제가 거친걸로 보아하니 본적이 없는 코드가 나오는 문제인거 같아요.

오늘도 풀이를 시작해 볼게요.

This is another programming language. : 이것은 다른 프로그래밍 언어입니다.

Can you read this source code? : 당신은 이 소스 코드를 읽을 수 있나요?

소스코드 정도야 프로그래밍 언어가 거기서 거기지 한번 풀어봅시다.

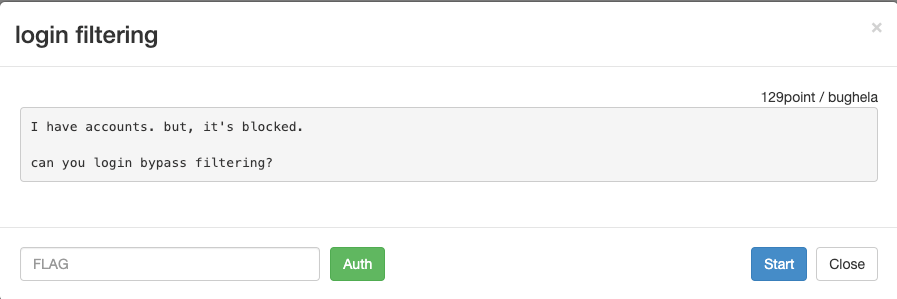

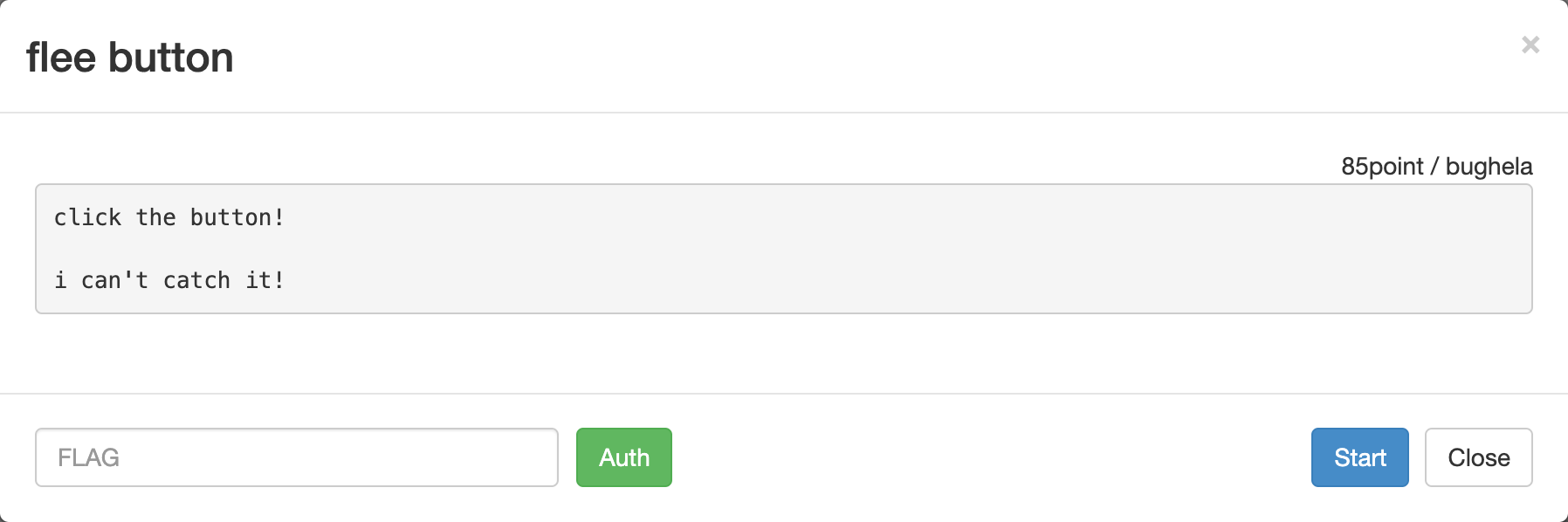

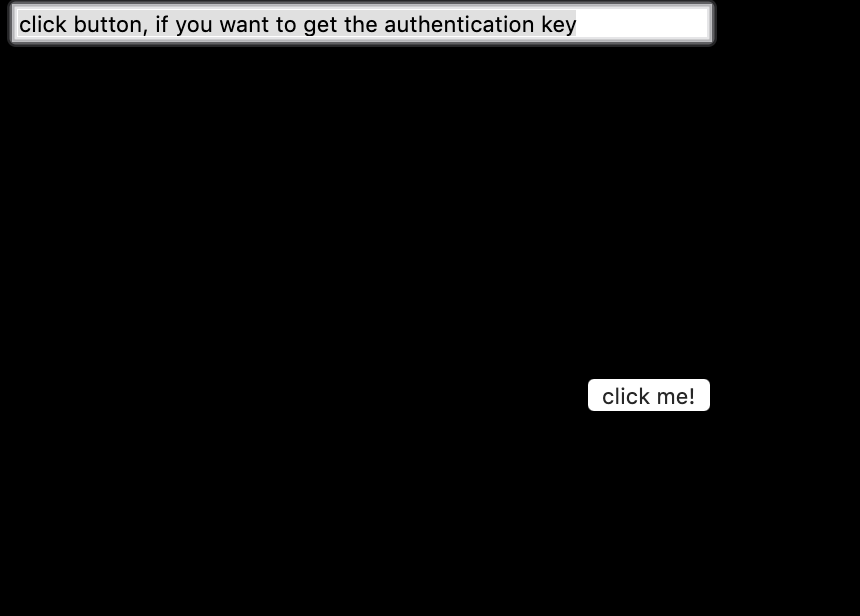

Start를 누르면 다음과 같은 화면이 나오는데요. 괜히 긴장되게 만드네요..

source_code.ws를 클릭해서 다운로드 해봅시다. ws확장자를 가진 파일을 열수 있는 프로그램이 없어서 저는 TextWrangler로 오픈했습니다.

사진 잘못올렸다고 생각하시겠지만 아니에요. 이게 맞아요.

뭘 읽으라는 건지 본문 처럼 아무것도 읽을 수가 없어요. 글씨가 흰색인가 하고 드래그 해봤는데 아무것도 보이지 않아요...

와 이거 망했다. 글이라도 있으면 추측이라도 할 수 있는데 아무것도 없으니 전 포기하겠습니다.

는 아니고 뭐야 하고 마우스로 몇번 긁어봤는데 뭔가 있긴 하더라구요.

아니 뭔가는 있는데 이게 뭔가 싶었어요. 공백 문자만 잔득 쳐논거같이 만든 코드를 전혀 읽을 수가 없었어요.

이럴 때 구글이 한몫을 하죠. 구글에 공백문자만 있는 코드 라고 한글로 검색하니까 나무위키가 나왔어요.

https://namu.wiki/w/%ED%99%94%EC%9D%B4%ED%8A%B8%EC%8A%A4%ED%8E%98%EC%9D%B4%EC%8A%A4

화이트스페이스 - 나무위키

2003년 만우절에 에드윈 브래디(Edwin Brady), 크리스 모리스(Chris Morris)라는 두 사람이 발표한 난해한 프로그래밍 언어. 얼핏 보면 코드로 보이지도 않는 의미불명, 정체불명의 프로그래밍 방식이 압권이다. 이름 그대로 화이트스페이스(Whitespace)인데, 모든 명령어가 스페이스, 탭, 엔터로 구성되어 있다. 공백과 개행문자를 1바이트로 치기 때문에 바이트 수는 늘어나지만 소스 코드를 열어보면 아무것도 안 쓰여있는 것처럼 보인다.

namu.wiki

어떤 건지는 자세히 나오지는 않고 화이트 스페이스 라고 하더군요. 다시 구글에 화이트 스페이스를 검색해봤습니다.

이번에 위키백과에 의하면

화이트스페이스(Whitespace)는 에드윈 브래디(Edwin Brady)와 크리스 모리스(Chris Morris, cim)가 2003년 4월 1일(만우절)에 발표한 난해한 프로그래밍 언어이다. 문법에는 오로지 공백과 탭, 그리고 개행 문자만이 의미가 있으며, 인터프리터는 이 3종류의 공백 문자를 뺀 모든 문자를 무시한다. 2004년 현재 이 언어의 최신 버전은 0.3이다.

출처:

화이트스페이스 (프로그래밍 언어) - 위키백과, 우리 모두의 백과사전

위키백과, 우리 모두의 백과사전. 화이트스페이스(Whitespace)는 에드윈 브래디(Edwin Brady)와 크리스 모리스(Chris Morris, cim)가 2003년 4월 1일(만우절)에 발표한 난해한 프로그래밍 언어이다. 문법에는 오로지 공백과 탭, 그리고 개행 문자만이 의미가 있으며, 인터프리터는 이 3종류의 공백 문자를 뺀 모든 문자를 무시한다. 2004년 현재 이 언어의 최신 버전은 0.3이다. 이 언어는 스택 기반의 명령형 프로그래밍 언어이

ko.wikipedia.org

이제 무슨 언어인지를 알수있으면 이코드를 이해할 수 있는 디코더를 찾아봐야겠네요.

제가 찾아본 화이트스페이스 디코더는 여기에요.

https://vii5ard.github.io/whitespace/

사용법은 우리가 다운 받은 소스를 전부 드레그 해서 붙여넣으면

위와 같이 붙여놓으면 탭이랑 스페이스바를 색으로 구분해논 코드를 볼 수 있어요.

음 저렇게 해도 읽을 수 없으니까 위에 Run을 누르면 아래 Output 쪽에 키가 나옴니다.

또 다른 사이트로는

라는 사이트가 있어요. 화이트 스페이스 코드 뿐만아니라 여러 언어를 컴파일 해볼 수 있는 사이트로 프로그래밍 공부할 때 좋을거 같은 사이트라서 추천해 드려요

위와 같은 언어들을 지원하고 맨~~ 뒤에 화이트스페이스가 있으니 여기 사이트도 한번 이용해 보세요 ㅎㅎ

오늘도 문제 하나를 구글의 도움을 받아서 풀어봤어요.

하나씩 풀어 나갈때마다 하나를 배우고 새로운 것을 배우는 기분은 어떤가요?

당황스러운 문제였지만 내가 모르는 지식이 있으면 검색을 하면되고 배우면 될거같아요~

다들 포기하지 말고 열심히 공부해 봅시다.

ps.화이트스페이스 코드라는 걸 모르면 악용당했을 때 쉽게 찾지 못할거 같은 느낌이 드네요. 웹소스 중간에 화이트 스페이스 코드를 삽입해 공격하는 방법도 있을거 같아요.

'보안 > wargame.kr' 카테고리의 다른 글

| [wargame.kr] login filtering (0) | 2020.02.19 |

|---|---|

| [wargame.kr] QR CODE PUZZLE (0) | 2020.02.17 |

| [wargame.kr] flee button (0) | 2020.02.15 |

| [wargame.kr] already got 시작 (0) | 2020.02.15 |